近年來,資訊安全已不再是大型企業與政府機關所面臨的挑戰,中小型企業(Small and mid-sized businesses; SMBs)受到的威脅也日益嚴峻,其中威脅最為顯著的面向如下表:

| 面向 | 說明 |

| 營利虧損 | 營運中斷、勒索贖金、客戶流失。 |

| 法律訴訟 | 個資外洩或服務停擺引發集體訴訟。 |

| 高額罰則 | GDPR 可罰年度營收 4%,資安法亦有重罰上限。 |

| 品牌信譽受損 | 一次事故足以造成股價、聲譽重挫。 |

法規、標準或指引

為能更好的應對威脅,各領域都有相關的法規、標準或指引制約,如下所示為常見組織與規範:

- 資通安全管理法(台灣):政府機關與關鍵基礎設施的強制性框架

- ISO/IEC 27001:國際資訊安全管理系統標準

- HIPAA:美國醫療隱私與安全規範

- CMMC:國國防部供應鏈成熟度模型

- GDPR:歐盟一般資料保護規則

導入資訊安全相關管理規範除提升企業資安防護能量外,更重要的一點在於多國監管與跨境合作的企業日趨頻繁。企業若具備法規遵循、標準認證、風險控管與事件應變等措施,更能充分展現其在資安防護上的成熟度,進而在全球市場中提升信賴度與競爭力。

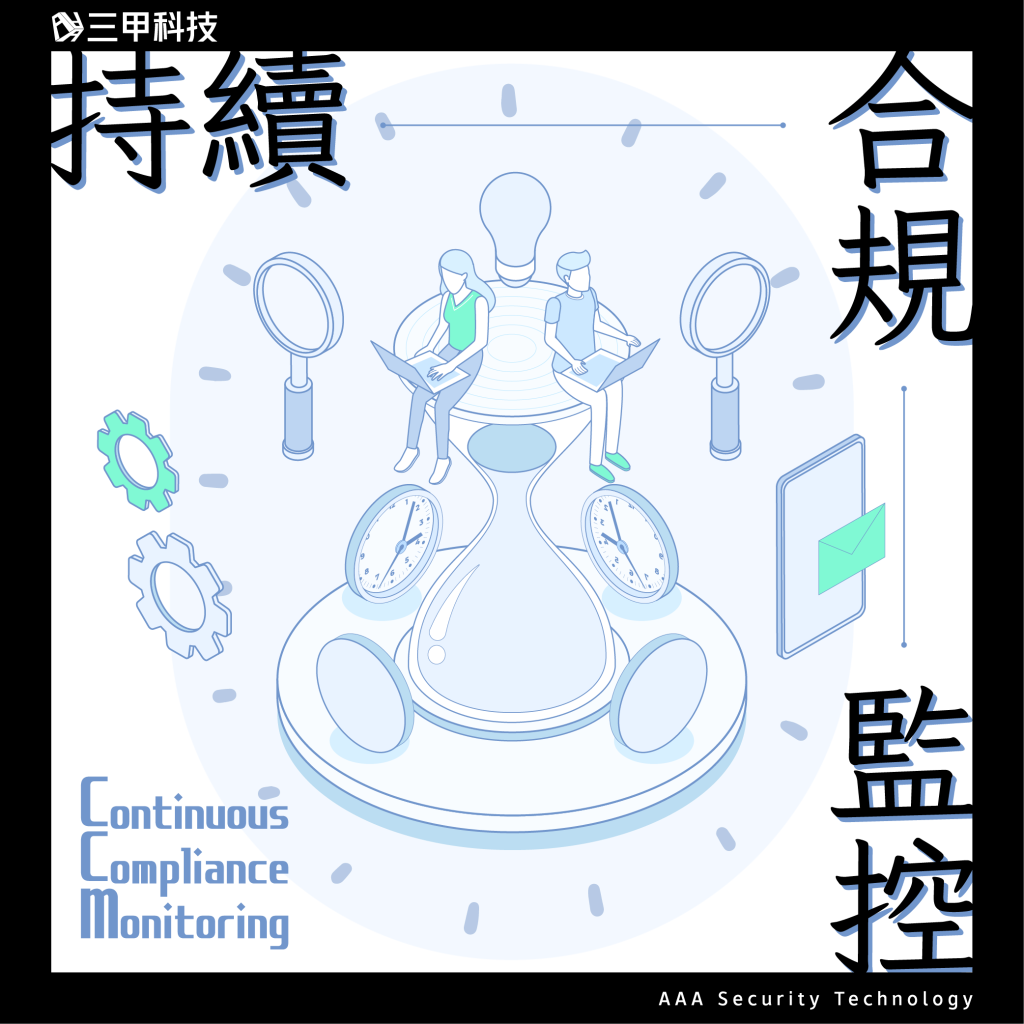

何謂持續合規監控(Continuous Compliance Monitoring)

持續合規監控是一種針對合規管理的解決方案,其採取即時監控機制與數據分析,持續追蹤組織的運作狀態與合規性。這意味著,企業能在第一時間偵測到異常或偏差的發生,並立即採取應變措施,避免風險潛藏與擴張。

換句話說,持續合規監控能讓企業隨時掌握自身現況,使整體的管理能更為主動與靈活,降低風險的發生機率、補救成本、名譽受損等。

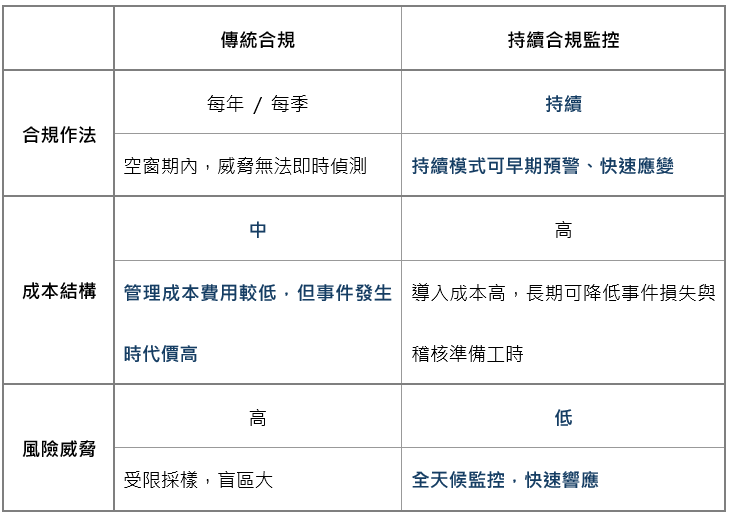

合規管理:傳統合規 vs 持續合規監控

在組織政策的合規管理上,以下將透過不同面向對 (I)傳統合規 與 (II)持續合規監控 進行分析:

核心價值

雖然持續合規需要較高的前期投入,但它能全面提升組織的資訊安全防護與事件響應能力,帶來下列關鍵效益:

- 最小化風險與罰則:快速偵測並修正缺口,將損失降至最低。

- 提高安全性與資料保護:持續監控可降低攻擊成功率。

- 簡化複雜作業與稽核準備:持續彙整佐證資料,稽核「隨到隨過」。

- 強化公司聲譽與客戶信賴:即時合規狀態可公開佐證治理成熟度。

- Real-time法遵儀表板:管理階層即時掌握 KPI 與缺口,支持策略決策。

持續監控挑戰

導入「持續合規監控」並非一蹴可幾,它要求企業同時在制度、技術與組織文化層面持續精進。以下列舉實務上最常遇到的痛點:

- 控制項繁多:多套法規交疊,映射與維護複雜。

- 持續優化負荷:需隨威脅情勢調整與落實控制項,工作量大。

- 人力/資源壓力:高頻監控與落實控制項帶來持續負荷。

- 人為疏忽:大量繁複控制項目,難以避免執行人員疏失。

- 專業門檻:熟悉法規、控制項、落實方式等對人員專業需求高。

簡化挑戰的實踐路徑

以下為導入持續合規管理時可參考實踐方式:

- 控制項對映與最佳化:透過匹配資安法、上市上櫃公司資通安全管控指引、ISO 27001、CMMC 等多套規範,一次對映至現行流程,找出重疊控制項並消除冗餘,避免多頭管理與重工。

- 結合法遵工具精確落實:導入 GRC/合規平台,持續監控控制項執行情形,以工具取代人工,降低人力負荷與錯漏風險。

- 即時多通道通知:透過系統、Teams、Email、Line、Telegram等管道即刻通知與告警,確保相關人員在黃金時效內處理。

- 細化落實指引:將每項控制項拆解為明確任務與 SOP,附範例與執行步驟,讓尚缺經驗或專業背景的人員也能按表操課,降低人才門檻並提升執行一致性。

- 集中佐證管理:將所有稽核佐證集中保存,並加上時間戳與版本控管,隨時支援抽查與秒級彙報。除簡化內外部稽核流程,亦能隨時向管理層或利益關係人展示資安防護成熟度。

本公司已針對「持續合規管理」打造產品與顧問方案,涵蓋控制項對映、即時監控、自動化與落實指引等。如需進一步了解或安排示範,歡迎隨時與我們聯絡,我們將提供最適合貴組織的導入建議與支援。

【參考資料】

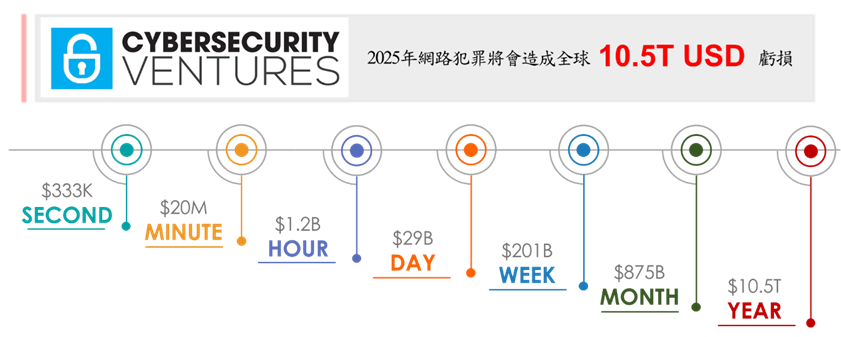

- Cybersecurity Ventures,https://cybersecurityventures.com/wp-content/uploads/2023/11/CybersecurityCost.pdf

- 資通安全管理法,https://moda.gov.tw/ACS/laws/regulations/624

- ISO/IEC 27001:2022,https://www.iso.org/standard/27001

- Health Insurance Portability and Accountability Act,https://www.hhs.gov/hipaa/index.html

- Cybersecurity Maturity Model Certification,https://dodcio.defense.gov/CMMC/

- General Data Protection Regulation,https://gdpr-info.eu/

By Jared