By Frank

網路便利發達的現今,駭客日愈猖獗,企業遭到網路攻擊的次數也逐漸增加。當資安事件發生時,除了阻止負面影響繼續擴大外,我們首要做的事情便是釐清整起事件發生的原由。為此,我們必須分析大量的事件記錄(Event log)以查清真相。然而,資訊系統每日產生的海量資訊,僅憑人力慢慢過目每則訊息,想從中找出有用的訊息無異於大海撈針。這時候,我們就需要建置一個事件紀錄分析系統,集中收集管理這些Log檔。

為什麼我要用Graylog?

講到事件紀錄分析系統,相信大家都有聽過鼎鼎大名的Splunk,其提供的功能可謂包山包海,好用程度當是業界人士心目中的首選。不過,Splunk的計費在各項軟體當中也是名列前茅的高,倘若您有著建置此系統的需求,但尚未規劃經費至這塊時,以下推薦這套幾乎有著等同於Splunk功能的事件紀錄管理即時分析系統—Graylog。

Graylog是什麼,可以吃嗎?

Graylog起源於2009年德國漢堡的一個開源項目。

作為一個事件紀錄分析系統,在處理大量資料方面,它能夠輕鬆將來自多台不同設備機器的Log檔彙整一處集中管理分析,並提供一個可視化網頁介面方便操作,主要可包含以下的功能:

- 全 Web 化操作介面

- 收集多種格式與主機記錄

- 支援叢集運作機制

- 資料內容即時剖析

- 自訂欄位解析方式

- 自訂資訊看板內容

- 警報發送機制

架構

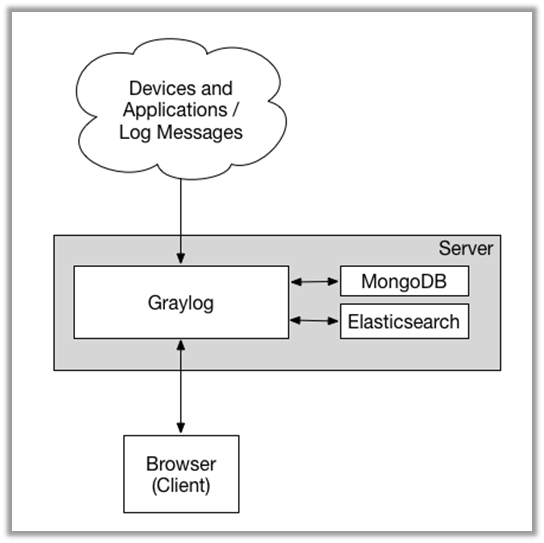

Graylog的基本組成架構圖如下:

我們可把其中元件劃分為以下幾塊:

- MongoDB:儲存Graylog系統原始設定與其他配置(所有Web中的設定都儲存於此)

- Elasticsearch:用來查找和儲存收到的Log紀錄,也做為搜尋引擎提供各種搜尋語法與分析功能

- Graylog:接收來自後端各種應用程式的Log紀錄並提供前端Web訪問介面

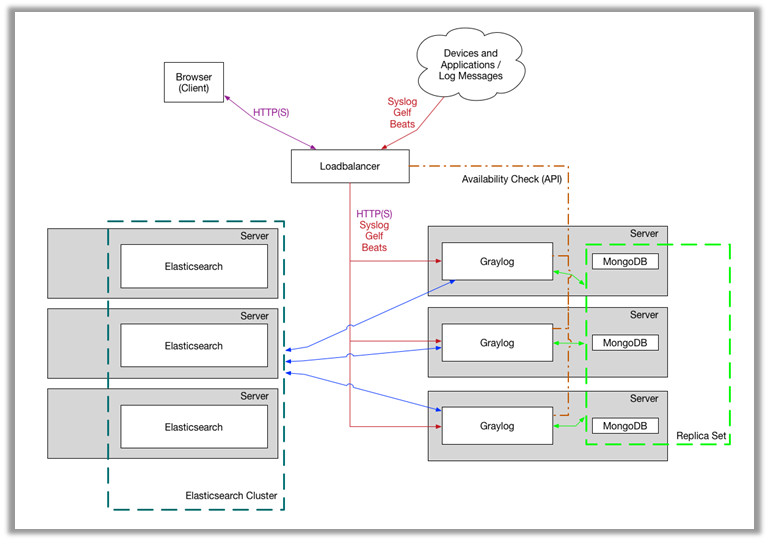

Graylog也提供了叢集環境:

在多個Graylog節點前增加了負載平衡,除了能夠分流大量的Log紀錄外,更能檢查節點是否正常,將連線異常的節點去除。

主要功能介紹

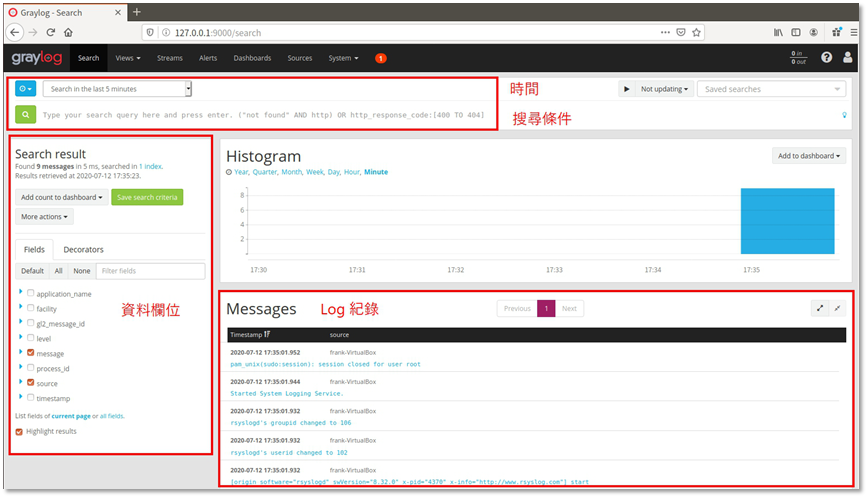

Graylog安裝簡易可快速上手,也提供許多功能,如語法搜尋、資料欄位篩選、及快速產生圖表…等,以下直接由圖介紹。

使用介面上主要可分為搜尋列、資料區、搜尋結果。

【搜尋列】

在搜尋列當中,我們可以直接選擇需要的資料時間,如:30秒內、5分鐘內、亦或是某個時間區段。並且輸入搜尋條件,如紀錄中包含的關鍵字,透過簡易上手的語法增加了尋找資料上的彈性。

【資料區】

資料區裡包含目前所有的資料欄位,可根據其需要勾選是否要讓其顯示,或是可針對某幾項特定欄位直接快速產生統計圖表。

【搜尋結果】

在經過前述的篩選過後,即可於下方搜尋結果區查找資料。

面對這些大量且龐雜的資料,我們可以將多台裝置或多種不同的Log紀錄彙整至Graylog當中,由此過濾出我們需要的資料。在處理資安事件時,能夠幫助我們將各種資料分門別類,加快我們查找的速度,可謂大有助益。

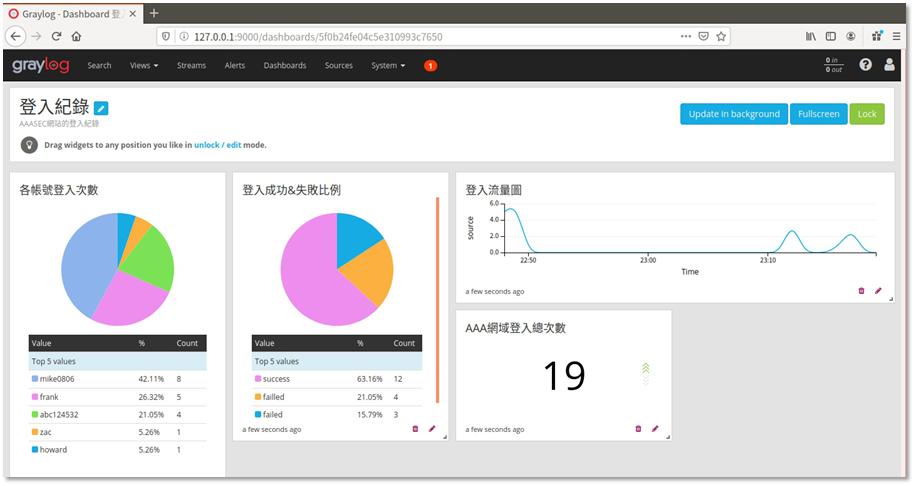

除此之外,Graylog也提供了儀表板(Dashboard)的功能,方便我們將所需的統計數據與圖表拉入,並且可即時更新數據。我們也可以設定讓裝置定時向Graylog系統發送Log檔,並透過儀表板的功能,即時監測流量,倘若伺服器被掃Port或是有惡意使用者大量嘗試登入,我們就能夠第一時間發現並處理。

結論

在資安事件當中,集中管理並分析這些來自不同設備的大量事件紀錄是非常重要的,Graylog提供了一個方便操作的網頁介面,使用簡單的搜尋語法即可直接過濾出需要的資料,並彙集成圖表顯示,可幫助我們有效地整理這些資料,處理駭客攻擊事件將會更加快速!重要的是,這一套免費軟體使用起來並不輸遜色其他商業軟體,若您有這類的需求,不妨使用看看Graylog。